最終更新日 2025年3月29日

LPIC300試験の概要と基本情報|上位資格の特徴と出題範囲とは?

LPIC300は、LPICレベル3に該当する上位資格で、Linuxの高度なスキルと知識を証明できる試験です。私は「300: Mixed Environment(混在環境)」を受験しましたが、Samba、LDAP、Kerberosといったエンタープライズ環境で使われる構成技術が中心に出題されました。

試験形式は選択問題と記述式の混在で、試験時間は90分、問題数は60問程度です。単なる知識の暗記では太刀打ちできず、設定の背景や目的を理解した上での判断力が求められる試験だと感じました。

LPIC300って、実務経験がないと難しいですか?

そうだね、LDAPやSambaの構築経験があると、問題の意図が分かりやすいよ。構成ファイルの内容やログの出力を理解できるレベルが必要だと思う。

LPIC300合格体験記|効率的な学習方法と実践的な試験対策ガイド

本セクションでは以下の内容について解説します。

- 勉強期間と合計学習時間の目安|LPIC300に必要な学習時間とは?

- LPIC300の試験結果を公開|合格スコアや難易度のリアルな感想

- 使用した教材・参考書・テキストまとめ|LPIC300おすすめ勉強ツール

- LPIC300合格に向けた具体的な学習内容|どのように勉強を進めたか

- LPIC300試験の傾向と難易度を分析|出題内容・頻出トピックを解説

- LPIC300合格のために意識したポイント|効率的な試験対策のコツ

- 実際に感じた反省点

- LPIC300で私がまとめた内容

勉強期間と合計学習時間の目安|LPIC300に必要な学習時間とは?

結論から言うと、私は約3ヶ月、合計120時間の学習時間で合格できました。

毎日少しずつ継続して学習することで、理解を深めつつ知識を定着させることができました。

学習内容が専門的かつ実務寄りなので、一夜漬けではまず太刀打ちできません。仮想環境を用意してSambaサーバーやLDAPディレクトリを自分で構築するなど、手を動かすことを重視しました。

毎日コツコツやるのと、週末にまとめてやるの、どっちが効率いいですか?

毎日少しずつでも触れる方が効果的だよ。設定内容が複雑だから、間が空くとすぐに忘れる。週末まとめてやるのは復習向きかな。

資格学習用のタスク管理表を作り、学習した範囲・理解度・実機検証の有無を記録することで、進捗と弱点が明確になり、無駄のない学習ができました。

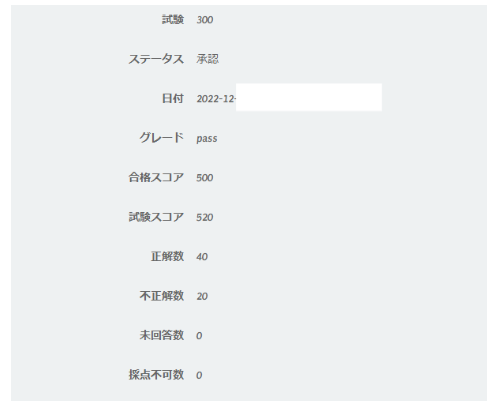

LPIC300の試験結果を公開|合格スコアや難易度のリアルな感想

私のスコアは520点で合格でした。合格ラインは500点なので、結構ギリギリで合格できた形です。

ただし、手応えは不合格かなという感じで、特にFREEIPAに関する出題が多かったです。

実際に受けてみて、問題の難易度はLPIC201や202より明らかに高く、設定ファイルの構文理解やトラブルシュート的な視点がなど専門的な内容が出題されていた印象です。

スコアって試験後すぐ分かるんですか?

うん、試験が終わった直後に画面でスコアが表示されるよ。レポートも印刷してもらえるから、どの分野が弱かったかもすぐ分かるよ。

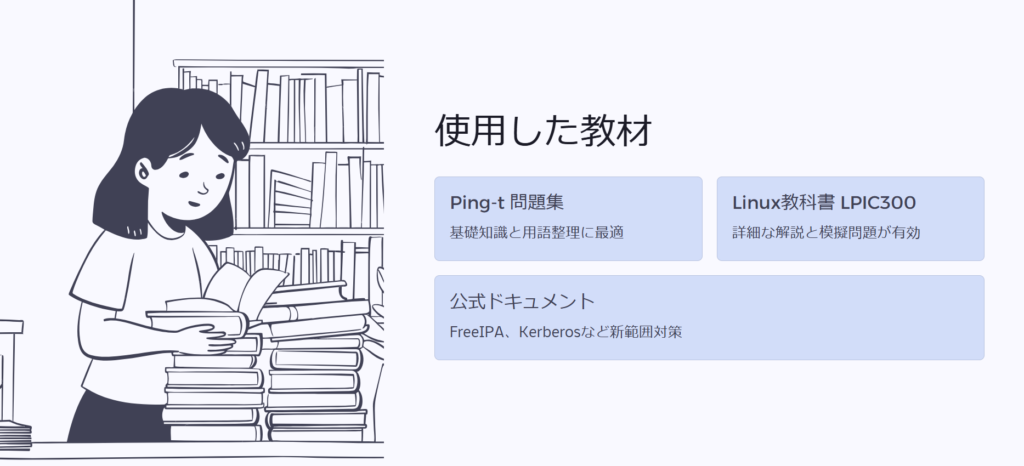

使用した教材・参考書・テキストまとめ|LPIC300おすすめ勉強ツール

結論から言うと、Ping-tの問題集と「Linux教科書 LPICレベル3 300試験 (EXAMPRESS)」を中心に、試験範囲を自分で補完しながら学習する方法が最も効果的でした。特に新試験範囲に関する情報が少ないため、対策には工夫が必要です。

実際に使用した教材・勉強ツール

LPIC300 使用教材と学習内容・使用感まとめ

| 教材 | 具体的な学習内容 | 良かった点 | 悪かった点 |

|---|---|---|---|

| Ping-t 問題集 | ・LPIC300(OpenLDAPを除く) ・LPIC202(NFS) ・LPIC303(FreeIPA、NFS) → 基礎知識と用語整理に最適。ただし本番の出題傾向とは異なる部分が多い。 | ・Webベースで手軽に反復学習できる ・選択肢の解説がしっかりしていて理解の助けになる | ・実際の試験ではPing-tの問題がほとんど出なかった ・新範囲(FreeIPAやKerberos)への対応が不十分 |

| Linux教科書 LPICレベル3 300試験 (EXAMPRESS) | ・全体の構成が丁寧で、各トピックを段階的に理解できる ・試験によく似た模擬問題が収録されており、演習にも有効 | ・図解が多く、構成ファイルや認証フローの理解に役立つ ・模擬問題が本番に非常に近く、得点源になった | ・最新の出題傾向には一部未対応 ・OpenLDAPは範囲外のため省いて読む必要があった |

| 書籍・公式ドキュメント(独自まとめ) | ・FreeIPA、Kerberos、NFSv4、AD連携などを中心に情報を整理 ・各設定手順や構成の流れを図と一緒にノート化して学習 | ・公式の仕様や構文に基づいた確実な知識が身につく ・新範囲の理解が深まり、試験でも冷静に対応できた | ・情報が分散しており、整理に時間がかかった ・英語ドキュメントが中心で、慣れるまでに時間を要した |

Ping-tってLPIC300にも対応してますか?

一部は対応してるけど、それだけじゃ足りないよ。LPIC202とLPIC303の該当範囲も一緒にやると、FreeIPAやNFSv4みたいな新範囲にも備えられる。

市販の問題集が少ない中で、試験範囲を横断的にカバーできる教材を組み合わせることが合格への近道でした。Ping-tでのインプットと、「Linux教科書」での理解・模擬試験によるアウトプットを繰り返すことで、本番でも自信を持って臨めるようになりました。

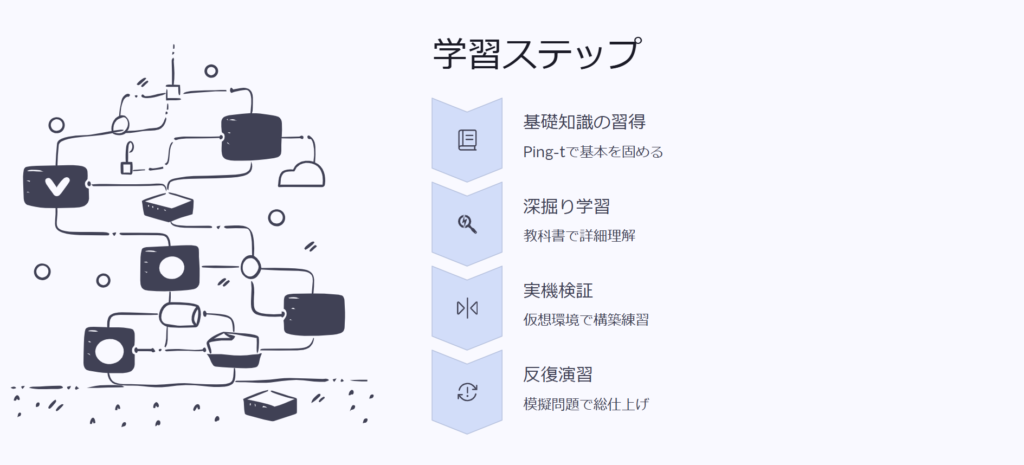

LPIC300合格に向けた具体的な学習内容|どのように勉強を進めたか

Ping-tと書籍の併用に加えて、新範囲(FreeIPA・NFSv4・Kerberosなど)については独自に補強しながら学習を進めました。

LPIC300は出題範囲が広く、既存の教材だけでは対応しきれない部分もあるため、戦略的に学習ステップを組み立てることが重要です。

LPIC300 学習教材・学習内容・周回数まとめ

| 教材 | 具体的な学習内容 | 周回数 |

|---|---|---|

| Ping-t 問題集 | ・LPIC300(OpenLDAP以外) ・LPIC202(NFS) ・LPIC303(FreeIPA、NFS) → 基礎知識と用語整理に最適。ただし出題傾向とは異なるため過信は禁物。 | 5周 |

| Linux教科書 LPICレベル3 300試験 (EXAMPRESS) | ・解説が詳しく、実際の試験に類似した設問が多い。 ・細かい用語や設定のニュアンスを理解するのに非常に有効。 | 3周 |

| 書籍・公式ドキュメント(独自まとめ) | ・FreeIPA、Kerberos、NFSv4、Active Directory連携など ・書籍や公式ドキュメントを参考に、要点を自分でノート化・図解。 ・FreeIPAは冒頭で11問連続出題されることもあるため、優先対策が必要。 | 随時まとめ・復習 |

Ping-tってやっぱり何周もやった方がいいですか?

そうだね。Ping-tは試験と直接同じ問題は少ないけど、基礎の整理にはかなり役立つよ。最低5周くらいやって、解説も読み込むのがおすすめ。

最終的には、「基本問題で土台を固めてから、書籍と独学で新範囲を深掘りする」という流れが、実戦に通用する知識の構築につながりました。

限られた情報の中でも、試験範囲を俯瞰し、抜け漏れを自力で埋めていく姿勢が合格には不可欠だと感じました。

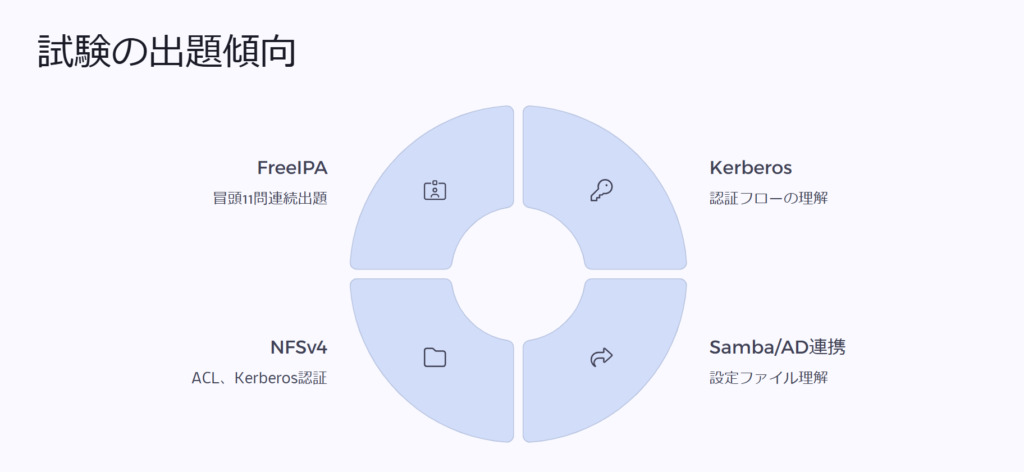

LPIC300試験の傾向と難易度を分析|出題内容・頻出トピックを解説

LPIC300は従来のLPIC試験よりも内容が実務寄りで、最新の技術領域も出題されるため、難易度は高いです。特に新試験範囲をしっかり対策しないと合格は難しいと感じました。

実際に私が受験した際は、試験開始直後からFreeIPAの問題が11問連続で出題され、かなり驚きました。LDAPやSambaだけでなく、FreeIPA・Kerberos・NFSv4・AD連携など、これまでのLPICシリーズにはなかった領域が出題の中心になっていました。

FreeIPAってそんなに出るんですか?全体の中でも重要ですか?

めちゃくちゃ出るよ。FreeIPAは出題の割合がかなり高くて、冒頭に集中して出題された。仕組みや構成、設定ファイルの理解は必須だね。

主な出題トピック(実体験ベース)

- FreeIPA:構成、インストール手順、ADとの信頼関係、証明書管理など(※冒頭に集中)

- Kerberos:チケット取得・認証の流れ、設定ファイル(krb5.conf)の理解

- SambaとAD連携:smb.confの設定、Winbindの使用方法など

- NFSv4:ACL、Kerberos認証を使ったセキュアなファイル共有

- ユーザー・グループ管理:LDAPとFreeIPA両方の観点で問われる

また、構成ファイルの一部を読み取り、間違っている箇所や適切な設定値を選ぶ形式の問題が多く、記述内容の理解が浅いと対応が難しいと感じました。

選択肢問題が多いですか?記述とかも出るんですか?

基本は選択肢だけど、設定ファイルの読み解きがあるから、実質的には記述力が問われる内容も多いと思う。設定の意図まで分かってないと選べない問題も多いよ。

難易度に関する実感

体感的には、LPIC201や202に比べてワンランク上の難易度です。

Ping-tのような基礎問題だけでは対応できず、実務経験またはそれに近いレベルでの構築演習がないと太刀打ちできない印象でした。

特に新範囲に対する情報が少ないこと、模擬問題の流通が限られていることも難易度を上げている要因です。試験に出るかどうか不明な領域までカバーする必要があるため、学習戦略の立て方が問われます。

このように、LPIC300は従来の知識だけでは対応が難しく、「Samba+LDAP」の時代から「FreeIPA+Kerberos+AD信頼連携」へと、設問内容がシフトしていることを強く感じました。

新傾向を意識し、広く深く学習しておくことが合格の近道です。

LPIC300合格のために意識したポイント|効率的な試験対策のコツ

「試験範囲の分析・Ping-tと書籍の使い分け・新範囲の重点対策」この3つを意識したことで、短期間でも合格に近づけたと感じました。

まず何から始めればいいですか?範囲が広くて不安です…

最初にやるべきは試験範囲の整理だよ。公式サイトの出題範囲を確認して、重点トピックを把握したうえで学習計画を立てるのが鉄則。

実際に意識した対策ポイント

- 試験範囲を公式サイトで確認し、学習リストを作成

→ 試験に出る範囲を可視化しておくことで、無駄な学習を減らせます。 - Ping-tは“基礎の習得用”と割り切って使う

→ 本番と出題傾向は違うため、あくまで理解の補助として利用。 - FreeIPA・Kerberos・NFSv4・AD連携などの新範囲は別途深堀り

→ 書籍や公式ドキュメントを活用して、自作ノートで要点を整理。 - 出題形式に慣れるため、模擬問題を本番同様に解く練習

→ 60問90分の構成に合わせて、時間配分を含めてトレーニング。

Ping-tは結構やり込んだんですけど、それだけじゃ足りないですか?

うん、Ping-tだけじゃ全然足りない。特にFreeIPA関連は出題数が多いし、設定内容の流れを理解していないと対応できないよ。

試験対策で意識したのは、“教材を使い分ける”ことと“出題の重み付けに応じて時間配分を変える”ことです。たとえば、FreeIPAやKerberosは1問2点以上の重みを持っていたと推測できるので、重点的に学習しました。

また、LPIC202・LPIC303のPing-t範囲を復習に活用することで、横断的な技術理解が深まり、出題意図に対する対応力が上がりました。

結果的に、「どこを深く、どこを軽めに対策すべきか」を最初に見極めてから学習に入れたことで、限られた時間の中でも高効率で準備ができたと感じています。

LPIC300合格後に感じた反省点|試験対策で見直すべきポイント

合格はできたものの、今振り返ると**「学習情報の整理」と「FreeIPA・Kerberosの深掘り」が初期からできていれば、もっと効率よく対策できた**と感じています。

LPIC300の新試験範囲には未対応の教材も多く、情報をどう整理して吸収するかが最大の課題でした。

Ping-tと教科書でだいたいカバーできましたか?

正直、カバーできない部分が多かったよ。特にFreeIPAは出題数が多いのに、教材側の対応が追いついてなかった。自分で調べてまとめる必要があったね。

実際に感じた反省点

- FreeIPAに関する対策不足

→ 試験開始直後に11問連続で出題されて焦った。設定例や構成図まで含めてもっと深く準備すべきだった。 - KerberosやAD連携の仕組み理解が浅かった

→ 単語レベルでは覚えていたが、実際に設定をした経験がなかったため、構成の意図を問う設問に迷った。 - Ping-tと教科書だけに依存しすぎた

→ 特に新試験範囲への対応が不十分。情報の補完を能動的に行う意識がもっと必要だった。 - 情報の整理が後手になった

→ 学習が進むほど知識がバラバラになり、ノートまとめや図解による再整理の重要性を実感。

英語のドキュメントって、読むの大変でした?

最初はきつかったけど、構成例とか設定例はやっぱり公式の英語資料が一番信頼できた。翻訳ツール使ってでも慣れる価値はあるよ。

LPIC300のような上位試験では、“出題範囲に対する市販教材の不足”が最大の壁になります。

そのため、合格を狙うなら、「自分で調べて自分の言葉で整理する」アウトプット力を強化しておくべきだと強く感じました。

LPIC300で私がまとめた内容

| カテゴリ | 内容 | 説明 |

|---|---|---|

| ACL | vfs_acl_xattr | NTFSのアクセス権を拡張属性に保存して管理するVFSモジュール |

| ACL | vfs_acl_tdb | NTFSのアクセス権をTDBファイルに保存するVFSモジュール |

| ACL | samba-tool ntacl get | ファイルのNT ACL(アクセス制御リスト)を取得 |

| ACL | samba-tool ntacl set | ファイルにNT ACLを設定 |

| ACL | samba-tool ntacl sysvolcheck | SYSVOLのACLが正しく設定されているか確認 |

| ACL | samba-tool ntacl sysvolreset | SYSVOLのACLをデフォルトにリセット |

| ACL | smbcacls | SMB共有上のACL(アクセス制御リスト)を表示・編集 |

| ACL | SeDiskOperatorPrivilege | WindowsスタイルのACL管理を許可された特権ユーザー用設定 |

| DFS | host msdfs | SambaをDFSサーバーとして動作させる設定 |

| DFS | msdfs root | DFSルート共有として動作させるかを指定 |

| DFS | msdfs proxy | 他のCIFS共有をプロキシするDFSリンクを作成 |

| DNS | allow dns updates | DNSの動的更新を許可するかの設定(secure onlyなど) |

| DNS | mdns name | mDNSで広告するホスト名を設定する |

| DNS | samba_dnsupdate | 動的DNS更新を手動で実行・テストするツール |

| DRS | drs replicate | 2つのDC間で手動でADデータを複製する |

| DRS | drs showrepl | ADの複製状況を表示 |

| FSMO | fsmo seize | FSMOロールを強制的に奪取する |

| FSMO | fsmo show | FSMOロールの保有状況を表示 |

| FSMO | fsmo transfer | FSMOロールを他のDCへ移譲する |

| GPO | samba-tool gpo create | 空のグループポリシーオブジェクト(GPO)を作成 |

| GPO | samba-tool gpo del | 指定したGPOを削除 |

| GPO | samba-tool gpo fetch | GPOを取得・ダウンロード |

| GPO | samba-tool gpo list | 指定ユーザーのGPO一覧を表示 |

| GPO | samba-tool gpo listall | すべてのGPOを一覧表示 |

| GPO | samba-tool gpo show | 指定したGPOの詳細情報を表示 |

| GPO | gpupdate | Windowsのグループポリシーを最新状態に更新するコマンド |

| idmap | idmap | SIDとuid/gidのマッピングを管理する機能 |

| idmap | idmap_ad | WindowsのUNIX属性を使ってuid/gidをそのまま使用 |

| idmap | idmap_autorid | SIDからuid/gidを自動的に計算して割り当て |

| idmap | idmap_ldap | LDAPをバックエンドにしてSIDとuid/gidをマッピング |

| idmap | idmap_rfc2307 | RFC 2307形式のLDAPから情報を読み取りidマッピング |

| idmap | idmap_rid | SIDからアルゴリズムでuid/gidを生成(DB不要) |

| idmap | idmap_tdb | マッピング情報をローカルのTDBファイルに保存 |

| idmap | idmap_tdb2 | クラスタ環境向け、スクリプトでマッピングするリードオンリー方式 |

| IPA | ipa user-, group-, idview-* | ユーザー・グループ・IDビュー関連の管理を行うコマンド群 |

| IPA | ipa host-, hostgroup-, service-* | ホスト・サービス関連の管理を行うコマンド群 |

| IPA | ipa permission-, privilege-, role-* | アクセス制御に関する権限や役割の管理コマンド群 |

| IPA | ipctl | IPA設定の一部を管理するツール |

| IPA | ipa-advice | IPA運用に関する推奨設定などを確認できる |

| IPA | ipa-adtrust-install | IPAとActive Directory間で信頼関係を構築するための準備コマンド |

| Kerberos | kdestroy | Kerberosのチケットキャッシュを削除するコマンド |

| Kerberos | domain exportkeytab | Kerberosのキーをキータブファイルに出力 |

| NTP | ntpsigndsocket | NTPとSambaの署名付き通信に使うソケットのパスを指定 |

| PAM | /etc/pam.conf | PAM全体の基本設定を記述するファイル |

| PAM | /etc/pam.d/ | サービスごとのPAM設定ファイルを格納するディレクトリ |

| smb.conf | winbind enumerate users | 大規模環境でユーザー一覧の取得を抑制する設定 |

| smb.conf | winbind enumerate groups | 大規模環境でグループ一覧の取得を抑制する設定 |

| smb.conf | winbind offline logon | ドメイン接続なしでもキャッシュによりログオンできる機能 |

| smb.conf | allow trusted domains | 信頼された他ドメインからのアクセスを許可するかの設定 |

| smb.conf | pam_smbpass.so | UNIXとSambaのパスワードを同期させるためのPAMモジュール |

| smb.conf | copy | 他のサービスセクションを複製して設定を簡略化 |

| smb.conf | smb encrypt | SMB通信に暗号化を使用するかを設定 |

| smb.conf | server string | Sambaサーバの説明文を設定する(例:サーバ名など) |

| smb.conf | server services | Sambaが動作させるサービスを設定する(+/-で追加・削除可能) |

| smb.conf | tls enabled | 通信時にTLSを使用するかどうかを設定(通常は有効) |

| smb.conf | tls keyfile | TLS用の秘密鍵ファイルのパス(暗号化なしのPEM形式ファイル) |

| smb.conf | tls certfile | TLSで使用する証明書ファイルのパス(失効リストも含められる) |

| smb.conf | tls dh params file | TLSで使うDiffie-Hellman鍵交換のパラメータファイルのパス |

| smb.conf | tls cafile | TLSで使用するCA(認証局)の証明書ファイルのパス |

| smb.conf | config backend | 設定ファイルの読み込み元(通常はfile、レジストリも可)を指定 |

| smb.conf | registry shares | レジストリに定義された共有設定を使うかどうかを指定 |

| SMB連携 | cifscreds | ユーザーごとにカーネルにSMB認証情報を渡すユーティリティ |

| SPN | spn add | 新しいサービスプリンシパル名(SPN)を追加 |

| SPN | spn delete | SPNを削除する |

| SPN | spn list | 指定したユーザーのSPNを一覧表示する |

| SSSD | sssd.conf | SSSDの動作設定を定義する構成ファイル |

| SSSD | sss_override | ユーザー情報(UIDなど)を一時的に上書きする |

| SSSD | sss_cache | SSSDのキャッシュをクリアするコマンド |

| SSSD | sss_debuglevel | 実行中のSSSDのデバッグレベルを変更するコマンド |

| SSSD | sss_debuglevel | SSSDの実行中にデバッグ出力のレベルを変更する |

| SSSD | sss_user*, sss_group* | SSSDのユーザー・グループ情報取得に関連するコマンド群 |

| SSSD | /var/lib/sss/db/ | SSSDのキャッシュデータベースが格納されているディレクトリ |

| SSSD | rm -f /var/lib/sss/db/* | SSSDのキャッシュを削除して再起動時に反映させる |

| Windowsツール | Microsoft RSAT Tools | Windowsサーバをリモート管理するためのツールセット(無償) |

| Windowsツール | Microsoft MMC | Windowsの構成管理ツールを作成・実行できる管理コンソール |

| Windowsツール | Microsoft ADSI Edit | Active Directoryのオブジェクト属性を直接編集できるツール |

| Windowsツール | Microsoft LDP | LDAP通信を確認・操作するためのWindowsツール |

| Windowsツール | Microsoft Regedit | Windowsの設定情報(レジストリ)を表示・編集する標準ツール |

| サイト管理 | sites create | 新しいADサイトを作成 |

| サイト管理 | sites remove | 既存のADサイトを削除 |

| チェック | samba-tool dbcheck | ローカルのADデータベースの整合性を検査するコマンド |

| ツール | getfattr | ファイルに設定された拡張属性を確認するコマンド |

| ツール | tdbrestore | tdbdumpで作成したダンプファイルをTDB形式に復元するツール |

| ツール | ldbmodify | LDBデータベースの情報を変更するコマンド。パスワードの編集などに使用 |

| ツール | ldbedit | LDBデータをテキスト形式で編集できるツール |

| ツール | rpcclient | SambaのRPC機能をテスト・操作するためのコマンドラインツール |

| ツール | samba-regedit | Sambaのレジストリ設定を操作するためのCUIツール |

| ツール | net registry | レジストリ関連のSamba設定を操作できるコマンド |

| バックアップ | domain backup | ドメインのデータベースをバックアップ・復元する |

| バックアップ | domain backup offline | ローカルディレクトリをバックアップ(DC停止中に使用) |

| バックアップ | domain backup online | 稼働中のDCからバックアップを取得 |

| バックアップ | domain backup rename | バックアップしつつドメイン名を変更 |

| バックアップ | domain backup restore | バックアップからドメインDBを復元 |

| バックアップ | robocopy | 差分コピーで効率よくファイルをバックアップできるWindows用ツール |

| ファイル | registry.tdb | Sambaのレジストリ情報を格納するTDBファイル |

| レジストリ | HKLM\Software\Samba\smbconf | Samba設定を格納するレジストリのパス(HKLM以下) |

| レジストリ | REG_SZ | 固定長の文字列形式で、1行だけのテキスト値を格納する形式 |

| レジストリ | REG_MULTI_SZ | 複数行のテキスト値を格納できるレジストリ型(改行やカンマで区切る) |

| 印刷 | cupsd.conf | CUPSでネットワーク経由の印刷を可能にする設定ファイル |

| 印刷 | smbspool | SMBプリンタに印刷ジョブを送信するコマンド |

| 印刷 | rpcclient enumdrivers | インストール済みプリンタドライバ一覧を表示 |

| 印刷 | rpcclient enumprinters | 共有されているプリンタ一覧を表示 |

| 印刷 | rpcclient setdriver | プリンタにドライバを設定または変更 |

| 印刷 | SePrintOperatorPrivilege | プリンタ設定を行うために必要な特権 |

| 仮想化 | VM Generation ID | VMの状態検出に使用される仮想マシン識別子(Windows Server 2012以降) |

| 仮想化 | VM Snapshot | 仮想マシンの状態を保存・復元できるスナップショット機能 |

| 同期 | rsync | 変更があった部分だけを効率的にコピー・同期するコマンド |

| 認証 | /etc/login.defs | パスワードの長さやUIDの範囲などを設定 |

| 認証 | pam_ldap.so | LDAPからユーザー情報を取得するためのPAMモジュール |

| 認証 | ldap.conf | LDAPクライアントの動作を制御する設定ファイル |

| 認証 | pam_krb5.so | Kerberosで外部認証を行うPAMモジュール |

| 認証 | pam_cracklib.so | パスワードの複雑さルールを設定するPAMモジュール |

| 認証 | pam_tally2.so | ログイン失敗回数に応じてアカウントをロックする |

| 認証 | pam_faillock.so | ログイン試行失敗時のロックアウトを管理 |

| 認証 | pam_mkhomedir.so | ログイン時にホームディレクトリを自動作成 |

| 認証 | chage | パスワードの有効期限や警告期間を設定・確認 |

| 認証 | faillog | ログイン失敗の記録を確認・管理・リセットするコマンド |

| 認証 | pam_mount.so | ログイン時に暗号化されたホームディレクトリを自動マウントする |

| 認証 | pam_mount.conf.xml | pam_mountの設定ファイル。マウント設定などを記述 |

| 連携 | libnss_winbind | Sambaユーザー情報をシステムに統合するためのライブラリ |

| 連携 | libpam_winbind | PAM経由でWinbind認証を可能にするライブラリ |

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。